11、某软件系统交付后,开发人员发现系统的性能可以进一步优化和提升,由此产生的软件维护属于()

A、更正性维护

B、适应性维护

C、完善性维护

D、预防性维护

考无忧解析:

(3)完善性维护:软件产品交付后进行的修改,以改进性能和可维护性。

考无忧参考答案:C

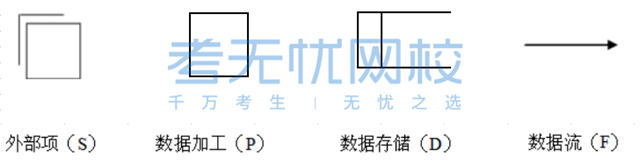

12、绘制数据流图是软件设计过程的一部分,用以表明信息在系统中的流向,数据流图的基本组成部分包括()

A、数据流、加工、数据存储和外部实体

B、数据流的源点和终点,数据存储、数据文件和外部实体

C、数据的源点和终点、加工、数据和数据流文件

D、数据、加工和数据存储

考无忧解析:

DFD 由四种基本符号组成。如下图所示。

考无忧参考答案:A

13、根据 GB/T 16260.2-2006 软件工程 产品质量 第 2 部分:外部度量,评估软件的帮助系统和文档的有效性是对软件进行()

A、易理解性度量

B、易操作性度量

C、吸引性度量

D、易学性度量

考无忧解析:

根据 GB/T 16260.2-2006 软件工程 产品质量 第 2 部分:外部度量:8.3.2 易学性度量外部易学性度量(见表 8.3.2)宜能够评估用户要用多长时间才能学会如何使用某一特殊的功能,及评估它的帮助系统和文档的有效性。

易学性与易理解性有很密切的关系,易理解性的测量可作为软件易学性的潜在指标。

考无忧参考答案:D

14、根据 GB/T 14394-2008《计算机软件可靠性和可维护性管理》,以下关于在软件生存周期各个过程中的可靠性和可维护性管理要求的叙述中,不正确的是()

A、在概念活动中提出软件可靠性和可维护性分解目标、需求和经费

B、在需求活动中制定各实时阶段的基本准则,确定各实施阶段的验证方法

C、在设计活动中明确对编码、测试阶段的具体要求,评价或审查代码以验证相应要求的实现

D、在测试活动中建立适当的软件可靠性测试环境,组织分析测试和测量的数据,进行风险分析

考无忧解析:

请查看《软件可靠性和可维护性管理 GB/T14394-2008》:C 选项前面“在设计活动中明确对编码、测试阶段的具体要求”是正确的,但是后面“评价或审查代码以验证相应要求的实现”是实现活动的要求

考无忧参考答案:C

15、根据 GB/T 22239-2008《信息安全技术 信息系统安全等级保护基本要求》的相关规定,“机房出入应安排专人负责、控制、鉴别和记录进入的人员”应属于()安全的技术要求

A、物理

B、设备

C、存储

D、网络

考无忧解析:

根据 GB/T 22239-2008《信息安全技术 信息系统安全等级保护基本要求》5.1.1.1 物理访问控制(G1)机房出入应安排专人负责,控制、鉴别和记录进入的人员。

考无忧参考答案:A

16、在信息系统安全保护中,信息安全策略控制用户对文件、数据库表等客体的访问属于()安全管理

A、安全审计

B、入侵检测

C、访问控制

D、人员行为

考无忧解析:

访问控制是为了限制访问主体(用户、进程)对访问客体(文件、数据库等)的访问权限,从而使计算机系统在合法范围内使用的安全措施。

考无忧参考答案:C

17、IDS 发现网络接口收到来自特定 IP 地址的大量无效的非正常生成的数据包,使服务器过于繁忙以至于不能应答请求,IDS 会将本次攻击方式定义为()

A、拒绝服务攻击

B、地址欺骗攻击

C、会话劫持

D、信号包探测程序攻击

考无忧解析:

拒绝服务攻击即攻击者想办法让目标机器停止提供服务。所以这里属于拒绝服务攻击。

地址欺骗攻击:利用盗用的终端号码进行的攻击。

ip 地址欺骗:IP 地址欺骗是指行动产生的 IP 数据包为伪造的源 IP 地址,以便冒充其他系统或发件人的身份。这是一种黑客的攻击形式,黑客使用一台计算机上网,而借用另外一台机器的 IP 地址,从而冒充另外一台机器

与服务器打交道。

会话劫持:会话劫持(Session Hijack),就是结合了嗅探以及欺骗技术在内的攻击手段。例如,在一次正常的会话过程当中,攻击者作为第三方参与到其中,他可以在正常数据包中插入恶意数据,也可以在双方的会话当中进行监听,甚至可以是代替某一方主机接管会话。

考无忧参考答案:A

18、通过收集和分析计算机系统或网络的关键节点信息,以发现网络或系统中是否有违反安全策略的行为和被攻击的迹象的技术被称为()

A、系统检测

B、系统分析

C、系统审计

D、入侵检测

考无忧解析:

入侵检测通过对计算机网络或计算机系统中的若干关键点收集信息并进行分析,发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

考无忧参考答案:D

19、某楼层共有 60 个信息点,其中信息点的最远距离为 65 米,最近距离为 35 米,则该布线工程大约需要()米的线缆。(布线到线缆的计划长度为实际使用量的 1.1 倍)

A、4290

B、2310

C、3300

D、6600

考无忧解析:

每层楼用线量:C=[0.55*(L+S)+6]*n

L:本楼层离管理间最远的信息点距离

S:本楼层离管理间最近的信息点距离

n:本楼层的信息点总数

0.55:备用系数

所以实际线缆使用量为:C/1.1=[0.55*(L+S)+6]*n/1.1 ≈3327

考无忧参考答案:C

20、TCP/IP 参考模型分为四层:()、网络层、传输层、应用层

A、物理层

B、流量控制层

C、会话层

D、网络接口层

考无忧解析:

TCP/IP 协议分为四层,分别为应用层、传输层、网络层和网络接口层。

考无忧参考答案:D

小编推荐:

点击这里查看信息系统项目管理师考试最新资讯

想要顺利通过信息系统项目管理师考试吗?点击立即做题:信息系统项目管理